Analizzatore di protocolli

Esercizi con Wireshark tratti dal libro di Kurose-Ross:

Analisi del protocollo HTTP

Analisi del protocollo TCP

Analisi del protocollo DNS

Un packet sniffer è lo strumento usato per osservare i messaggi scambiati tra le entità di protocollo in esecuzione su due sistemi connessi.

Un packet sniffer cattura ("annusa") i messaggi in transito sul canale collegato al computer sul quale è installato, e può visualizzare, o anche memorizzare per un'analisi successiva, il contenuto dei vari campi dei messaggi catturati.

Un packet sniffer agisce in modo passivo: rileva i messaggi che vengono scambiati dalle applicazioni e dai protocolli in esecuzione sul computer, ma non invia e non modifica i pacchetti. I pacchetti ricevuti non vengono mai esplicitamente indirizzati al packet sniffer, le applicazioni ne ignorano la presenza. Un packet sniffer intercetta i pacchetti e se ne fa una copia.

La Figura descrive la struttura di un packet sniffer. Sulla destra è rappresentato il modello TCP/IP. A livello Applicazione ci possono essere i programmi utente (browser, client di posta elettronica, client ftp, ecc.) in esecuzione sul computer.

All'interno del rettangolo tratteggiato è schematizzata la struttura del packet sniffer. Questo Funziona in aggiunta ai protocolli presenti sul computer, ed è costituito da due componenti: La libreria "Cattura dei pacchetti" riceve una copia di tutte le trame che attraversano il livello collegamento (livello 2 realizzato sulla scheda di rete) sia in trasmissione sia in ricezione.

I messaggi scambiati dai protocolli dei livelli superiori, quali HTTP, FTP, TCP, UDP, DNS, o IP, sono contenuti nelle trame del livello collegamento che viaggiano, o hanno viaggiato, sul mezzo trasmissivo.

Si assume che la rete sia di tipo Ethernet, quindi tutti i protocolli dei livelli superiori sono incapsulati in una trama di formato Ethernet. Quindi la cattura delle trame di livello collegamento consente di intercettare tutti i messaggi trasmessi o ricevuti dalle applicazioni e dai protocolli.

L'altro componente di un packet sniffer è l'analizzatore di protocolli, che si colloca a livello applicazione, il cui scopo è quello di mostrare il contenuto dei campi del messaggio. Per riuscire a scomporre i campi del messaggio, l'analizzatore di protocolli deve conoscere la struttura (il formato) in cui i protocolli organizzano i messaggi.

Ad esempio per mostrare i vari campi contenuti in un messaggio del protocolli HTTP, l'analizzatore deve conoscere il formato di una trama Ethernet e riconoscere il datagramma IP che vi è contenuto. Quindi deve conoscere anche il formato del datagramma IP in modo da estrarre il segmento TCP che vi è contenuto. Poi, conoscendo la struttura del segmento TCP riesce ad estrarre il messaggio HTTP che questo contiene. Infine, conoscendo anche la struttura del messaggio HTTP mostra i suoi singoli campi.

Wireshark è il packet sniffer di riferimento per analizzare i messaggi in transito sulla scheda di rete, generati dalle applicazioni e incapsulati nei protocolli TCP/IP. Wireshark è un programma applicativo che si serve di una libreria per la cattura dei pacchetti. L'analizzatore di protocolli Wireshark funziona sui sistemi operativi Windows, Linux/Unix, e Mac.

Wireshark è in grado di riconoscere moltissimi protocolli di rete, indipendentemente dalla topologia: Ethernet, Token-Ring, FDDI, seriale (PPP e SLIP), reti senza fili 802.11, e connessioni ATM.

Installare Wireshark

scaricare ed installare wireshark

scaricare ed installare winPcap

Avvio di Wireshark

Se durante l'installazione si è scelto di non avviare il servizio nella fase di boot, allora tentando di avviare il programma si ottiene la seguente segnalazione:

The NPF driver isn't running. You may have trouble capturing or listing interfaces.

Nella casella "Esegui", del menu Start di windows, scrivere cmd (bisogna essere amministratore) e nel prompt del DOS dare il comando sc qc npf.

Si dovrebbe ottenere questa risposta:

C:\Windows\system32>sc qc npf

[SC] QueryServiceConfig SUCCESS

SERVICE_NAME: npf

TYPE : 1 KERNEL_DRIVER

START_TYPE : 2 AUTO_START

ERROR_CONTROL : 1 NORMAL

BINARY_PATH_NAME : system32\drivers\npf.sys

LOAD_ORDER_GROUP :

TAG : 0

DISPLAY_NAME : NetGroup Packet Filter Driver

DEPENDENCIES :

SERVICE_START_NAME :

Se la riga Start_Type non contiene AUTO_START, il driver non è in esecuzione, attivarlo con il comando sc start npf.

Se si vuole che il servizio venga avviato automaticamente durante la fase di boot, dare il comando : sc config npf start=auto

Avviare WireShark facendo clic destro sul commando nel menu o sull'icona e scegliere esegui come amministratore.

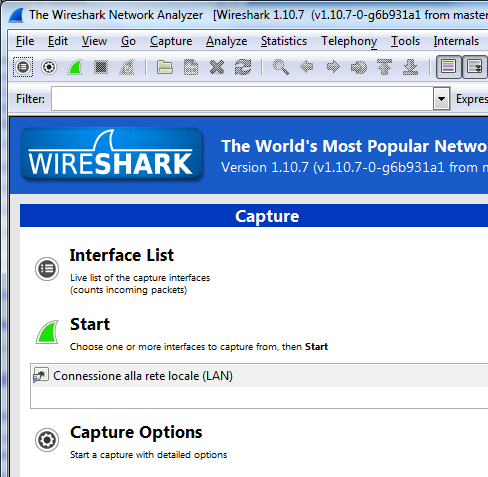

Mandando in esecuzione Wireshark viene visualizzata la pagina suddivisa in quattro sezioni. La sezione Capture possiede tre icone:

Interface List: mostra le schede di rete installate sul computer; selezionare quella che interessa.

Start: inizia la cattura dei pacchetti in transito

Capture Options: specifica alcune modalità da applicare all'acquisizione dei pacchetti.

Interfaccia grafica di Wireshark

L'interfaccia di Wireshark è suddivisa in cinque aree.

La barra dei menu è una comune barra contenente i menu a discesa. I principali sono il menu File e il menu Capture. Il menu File contiene le voci per salvare i pacchetti catturati oppure per aprire un file in cui sono stati salvati i pacchetti precedentemente catturati, oltre al comando per chiudere ed uscire dall'applicazione. Il menu Capture consente di avviare o di fermare la cattura dei pacchetti.

Packet List. Al di sotto della barra degli strumenti c'è un riquadro che contiene l'elenco dei pacchetti catturati, riepilogando su ogni riga un pacchetto catturato, contraddistinto da un numero assegnato da Wireshark. Attenzione che questo non è un numero di sequenza del pacchetto contenuto nell'intestazione del protocollo, ma è un'indicazione del momento in cui il pacchetto è stato catturato. Altre informazioni contenute su ciascuna riga di questo riquadro sono: gli indirizzi di origine e di destinazione del pacchetto, il tipo di protocollo e informazioni specifiche del protocollo contenute nel pacchetto. L'elenco dei pacchetti può essere ordinato secondo una qualsiasi di queste categorie cliccando su un nome di colonna. il campo tipo di protocollo mostra il protocollo di livello più alto che ha inviato, o dovrà ricevere il pacchetto.

Packet Details. Al di sotto di questo riquadro c'è il riquadro Intestazione del pacchetto che mostra l'intestazione del pacchetto selezionato (evidenziato) nel riquadro superiore, quello che contiene l'elenco dei pacchetti catturati. Le informazioni mostrate in questo riquadro riguardano la trama Ethernet e il datagramma IP contenuto nel pacchetto. I dettagli possono essere mostrati o nascosti usando i pulsanti a forma di freccia posizionati sulla sinistra della riga relativa alla trama o al datagramma. Se il pacchetto è stato trasportato in un segmento di livello 4, allo stesso modo si possono mostrare o nascondere i relativi dettagli. Infine, sono mostrati anche le informazioni di dettaglio relative ai protocolli di livello più alto.

Packet Bytes. Il terzo riquadro mostra l'intero contenuto, sia in codice ASCII che in esadecimale, della trama catturata.

Sotto la barra degli strumenti c'è una casella denominata Filtro, nella quale si può scrive il nome di un protocollo, o altre informazioni, allo scopo di mostrare solo i pacchetti che posseggono quel protocollo e nascondere gli altri pacchetti nel riquadro contenente l'elenco dei pacchetti catturati (e di conseguenza anche negli altri due riquadri).

Iniziare lo sniffing dei pacchetti.

Prima di iniziare una cattura di pacchetti relativi a pagine web è preferibile svuotare la cache del browser: nel menu strumenti scegliere "Cancella Cronologia recente".

Scegliere la voce Options del menu Capture:

togliere la marca di spunta alla voce: Hide capture info dialog;

Nella casella Interface selezionare la scheda di rete interessata alla copia dei pacchetti in transito. Subito dopo deve comparire, accanto alla scheda di rete attiva, l'indirizzo IP del computer.

Nel menu Capture (o sulla barra degli strumenti) dare il comando Start. Durante questa fase l'area della finestra di WireShark mostra tre sezioni:

La sezione Packet List, quella in alto, mostra i pacchetti acquisiti, ed è suddivisa in colonne:

Numero Time Source Destination Protocol Length Info L'intestazione di colonna agisce anche come criterio di ordinamento, cioè, facendo clic su un titolo di colonna si ottiene l'elenco dei pacchetti ordinato in base ai valori di quella colonna.

La sezione Packet Details, quella centrale, mostra l'intestazione del pacchetto selezionato nella sezione Packet List,

la terza mostra, su righe di 16 byte, il contenuto del pacchetto sia in esadecimale, sia in codice ASCII.

Accedere ad una pagina web, tramite il browser e, appena termina il caricamento della pagina iniziale del sito scelto, fermare la cattura dei pacchetti.

In pochissimi secondi sono stati acquisiti migliaia di pacchetti. Quando si ricerca uno specifico insieme di pacchetti conviene isolare quelli che interessano applicando un Filtro.

Al di sotto della barra degli strumenti c'è la casella Filter. Scrivere, ad esempio, http e poi premere il pulsante Apply, che si trova sulla destra della casella Filter..

Nella colonna info individuare il pacchetto GET, quello che ha originato la richiesta di ottenere la pagina web.

Menu Edit → Find Packet.

Selezionare la riga contenente il messaggio GET del protocollo HTTP nel riquadro Packet List. Nella finestra centrale, verranno mostrati: la trama Ethernet, il datagramma IP, il segmento TCP e l'intestazione del pacchetto http.

Espandere la prima riga per leggere i dettagli del frame, poi ricompattare la riga e passare ad esaminare le righe successive

Elencare alcuni dei protocolli dei pacchetti catturati;

Usare la colonna Time per misurare il numero di secondi trascorsi tra GET e response;

Leggere l'indirizzo IP del sito visitato e l'indirizzo IP del computer client.

Formato del pacchetto IP.

| bit 0-3 | bit 4-7 | bit 8-15 | bit 16-18 | bit 19-31 | ||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | Version | Internet Header length |

Type of Service |

Total Length |

||||||||||||||||||||||||||||

| 32 | Identification | Flags | Fragment Offset | |||||||||||||||||||||||||||||

| 64 | Time to Live | Protocol | Header Checksum | |||||||||||||||||||||||||||||

| 96 | Source Address | |||||||||||||||||||||||||||||||

| 128 | Destination Address | |||||||||||||||||||||||||||||||

| 160 | Options (optional) | |||||||||||||||||||||||||||||||

| 160 o 192+ |

Data |

|||||||||||||||||||||||||||||||

- Versione [4 bit] - Indica la versione del pacchetto IP.

- Internet Header Length (IHL) [4 bit] - Indica la lunghezza (in double word, 32 bit) dell'header del datagramma IP ovvero l'offset del campo dati; tale lunghezza può variare da 5 doppie word (20 byte) a 15 doppie word (60 byte) a seconda della presenza e della lunghezza del campo facoltativo Options;

- Type of Service (TOS) [8 bit] - Nelle specifiche iniziali del protocollo, questi bit servivano all'host mittente per specificare il modo e in particolare la precedenza con cui l'host ricevente doveva trattare il datagramma:

- bit 0-2: Precedenza

- bit 3: Latenza (0 = normale, 1 = bassa)

- bit 4: Throughput (0 = normale, 1 = alto)

- bit 5: Affidabilità (0 = normale, 1 = alta)

- bit 6-7: Riservati per usi futuri

- ad esempio un host poteva scegliere una bassa latenza, mentre un altro preferire un'alta affidabilità. Nella pratica il campo TOS non si usa.

- questi 8 bit hanno la funzione di controllare la congestione, necessaria per le nuove tecnologie basate sullo streaming dei dati in tempo reale, come per esempio il Voice over IP usato per lo scambio interattivo dei dati vocali.

- Total Length [16 bit] - Indica la dimensione (in byte) dell'intero pacchetto, comprendendo header e dati; tale lunghezza può variare da un minimo di 20 byte (header minimo e campo dati vuoto) ad un massimo di 65535 byte. In ogni momento, ad ogni host è richiesto di essere in grado di gestire datagrammi aventi una dimensione minima di 576 byte mentre sono autorizzati, se necessario, a frammentare datagrammi di dimensione maggiore.

- Identification [16 bit] - Utilizzato, come da specifiche iniziali, per identificare in modo univoco i vari frammenti in cui può essere stato "spezzato" un pacchetto IP. Alcune sperimentazioni successive hanno però suggerito di utilizzare questo campo per altri scopi, come aggiungere la funzionalità di tracciamento dei pacchetti.

- Flag [3 bit] - Bit utilizzati per il controllo del protocollo e della frammentazione dei datagrammi:

- Reserved - sempre settato a 0.

- DF (Don't Fragment) - se settato a 1 indica che il pacchetto non deve essere frammentato; se tale pacchetto non può essere inoltrato da un host senza essere frammentato, viene semplicemente scartato. Questo può risultare utile per "ispezionare" la capacità di gestione dei vari host del percorso di routing.

- MF (More Fragments) - se settato a 0 indica che il pacchetto è l'ultimo frammento o il solo frammento del pacchetto originario, pertanto tutti gli altri suoi frammenti hanno il bit MF settato a 1. Naturalmente, questo bit sarà sempre 0 anche in tutti i datagrammi che non sono stati frammentati.

- Fragment Offset [13 bit] - Indica l'offset (misurato in blocchi di 8 byte) di un particolare frammento relativamente all'inizio del pacchetto IP originale: il primo frammento ha offset 0. L'offset massimo risulta pertanto pari a 65528 byte che, includendo l'header, potrebbe eccedere la dimensione massima di 65535 byte di un pacchetto IP.

- Time to live (TTL) [8 bit] - Indica il tempo di vita del pacchetto, necessario per evitarne la persistenza indefinita sulla rete nel caso in cui non si riesca a recapitarlo al destinatario. Il TTL misura il numero di "salti" da nodo a nodo della rete: ogni router che riceve il pacchetto prima di inoltrarlo ne decrementa il TTL (modificando di conseguenza anche il campo Header Checksum), quando questo arriva a zero il pacchetto non viene più inoltrato ma scartato. Tipicamente, quando un pacchetto viene scartato per esaurimento del TTL, viene automaticamente inviato un messaggio ICMP al mittente del pacchetto, specificando il codice di Richiesta scaduta; la ricezione di questo messaggio ICMP è alla base del meccanismo di traceroute.

- Protocol [8 bit] - Indica il codice associato al protocollo utilizzato nel campo dati del pacchetto IP: per esempio al protocollo TCP è associato il codice 6, ad UDP il codice 17, mentre ad IPv6 è associato il codice 41. La lista dei codici dei vari protocolli, inizialmente definita in RFC 790, è mantenuta e gestita dalla Internet Assigned Numbers Authority.

- Header Checksum [16 bit] - è un campo usato per il controllo degli errori dell'header. Ad ogni hop, il checksum viene ricalcolato (secondo la definizione data in RFC 791) e confrontato con il valore di questo campo: se non c'è corrispondenza il pacchetto viene scartato. è da notare che non viene effettuato alcun controllo sulla presenza di errori nel campo Data deputandolo ai livelli superiori.

- Source address [32 bit] - Indica l'indirizzo IP associato all'host del mittente del pacchetto.

- Da notare che questo indirizzo potrebbe non essere quello del "vero" mittente nel caso di traduzioni mediante NAT. Infatti, qualora un host intermedio effettui questa traduzione, sostituisce l'indirizzo del mittente con uno proprio, premurandosi poi di ripristinare l'indirizzo originario su tutti i messaggi di risposta che gli arrivano destinati al mittente originario.

- Destination address [32 bit] - Indica l'indirizzo IP associato all'host del destinatario del pacchetto e segue le medesime regole del campo Source address.

- Options - Opzioni (facoltative e non molto usate) per usi più specifici del protocollo, come informazioni sui router.

- Si ricorda che il valore del campo IHL deve essere sufficientemente grande da includere anche tutte le opzioni e, nel caso queste siano più corte di una word, il padding necessario a completare i 32 bit. Inoltre, nel caso in cui la lista di opzioni non coincida con la fine dell'header, occorre aggiungere in coda ad essa un marcatore EOL (End of Options List).

- C'è da notare infine che, potendo causare problemi di sicurezza, l'uso delle opzioni LSSR e SSRR (Loose e Strict Source and Record Route) è scoraggiato e molti router bloccano i datagrammi che contengono queste opzioni.

Analizzare i pacchetti Ethernet

Avviare WireShark, avviare il browser, ed iniziare la cattura dei pacchetti con WireShark aprendo una pagina web. Quando la pagina è completamente caricata nel browser interrompere la cattura dei pacchetti.

Individuare la riga con la richiesta di apertura della pagina (pacchetto GET). Selezionarla e ricordare il numero di riga.

Si vuole analizzare il protocollo di livello Collegamento. I pacchetti uscenti a livello 2 incapsulano i pacchetti provenienti dai livelli superiori. Allo scopo di isolare i frame di livello 2, configurare WireShark per visualizzare le informazioni relative ai protocolli di livello 2:

-

Nel menu Analize cliccare sulla voce Enabled Protocols.

Si apre una scheda con l'elenco dei protocolli appartenenti ai pacchetti visualizzati. Al di sotto della casella con l'elenco dei protocolli c'è la segnalazione che avverte "disabilitando un protocollo, non verranno visualizzati i protocolli di livello superiore". Nel caso specifico i protocolli di livello 2 si trovano al di sotto del protocollo di rete (IPv4), togliere la marca di spunta alla riga IPv4.

Premere il pulsante Apply

premere Ok.

Nella sezione centrale espandere la riga Ethernet II.

Quanto è lungo il pacchetto? (confrontare la voce Frame Length e il valore nella colonna Length);

Leggere gli indirizzi MAC sorgente e destinazione. Dovrebbero essere quelli della scheda di rete del computer e quello dell'interfaccia del router (o del gateway predefinito).

Individuare il campo Type e trasformare in binario il codice esadecimale. Interessa osservare quali sono i bit a livello 1.

Verificare se è stato necessario riempire il campo PAD.

Cercare il pacchetto contenente OK nel campo Info.

Qual è la lunghezza del pacchetto?

Leggere gli indirizzi MAC sorgente e destinazione.

Interpretare i bit del campo Type.

Analisi del protocollo ARP.

Aprire il prompt dei comandi e digitare arp -a. Si ottiene l'elenco delle associazioni indirizzo IP - indirizzo MAC che il computer ha memorizzato per comunicare con le macchine della sua sottorete.

Se nella cattura precedente non sono presenti le righe relative ai pacchetti ARP, bisogna preparare una nuova cattura.

Cancellare la tabella ARP, per costringere il computer a ricostruirla, eseguendo il comando: arp -d *.*

Cancellare anche la cronologia recente del browser,

avviare WireShark, avviare la cattura dei pacchetti e accedere ad una pagina web.

Appena viene completato il caricamento della pagina nel browser fermare la cattura dei pacchetti.

Nel riquadro Packet List, individuare le righe corrispondenti ai pacchetti ARP. Nella sezione centrale, della finestra di WireShark, espandere le varie righe: Frame, Ethernet, ecc.

Qual è la lunghezza del pacchetto?

Qual è l'indirizzo MAC sorgente del pacchetto ARP request?

Qual è l'indirizzo destinazione del pacchetto ARP request?

Calcolare l'offset del campo Opcode e leggere il valore;

Qual è l'indirizzo IP del computer di cui si vuole conoscere l'indirizzo MAC?

Individuare il pacchetto ARP replay:

Qual è la lunghezza del pacchetto?

Qual è la lunghezza della risposta?

Qual è l'offset del campo Opcode? qual è il valore?

Analisi di pacchetti UDP.

Per acquisire i pacchetti UDP collegarsi in streaming per ricevere un video. Avviare la cattura dei pacchetti ed arrestarla dopo aver ricevuto i primi pacchetti. Impostare il filtro UDP. Scegliere un pacchetto ed espandere la riga UDP, nella sezione dettagli.

selezionare un pacchetto e determinare il numero e i nomi dei campi presenti nell'intestazione del pacchetto.

Nella sezione inferiore della finestra determinare il contenuto del pacchetto e il numero dei byte.

Osservare l'intestazione e determinare il numero del protocollo UDP.

Confrontare i pacchetti e interpretare il significato del campo "Length".

Quanti byte possono essere trasferiti con un pacchetto UDP?

Qual è il valore più grande che può avere la porta sorgente?

Individuare una coppia di pacchetti in relazione request-response e individuare il numero di porta di entrambi.

Eseguire manualmente il calcolo del Checksum

Analisi di pacchetti TCP.

| Bit offset | bit 0-3 | bit 4-7 | bit 8-15 | bit 16-31 | ||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | Source port | Destination port | ||||||||||||||||||||||||||||||

| 32 | Sequence number | |||||||||||||||||||||||||||||||

| 64 | Acknowledgment number | |||||||||||||||||||||||||||||||

| 96 | Data offset | Reserved | CWR | ECE | URG | ACK | PSH | RST | SYN | FIN | Window Size | |||||||||||||||||||||

| 128 | Checksum | Urgent pointer | ||||||||||||||||||||||||||||||

| 160 | Options (optional) | |||||||||||||||||||||||||||||||

| 160/192+ | Data |

|||||||||||||||||||||||||||||||

- Source port [16 bit] - Identifica il numero di porta sull'host mittente associato alla connessione TCP.

- Destination port [16 bit] - Identifica il numero di porta sull'host destinatario associato alla connessione TCP.

- Sequence number [32 bit] - Numero di sequenza, indica lo scostamento (espresso in byte) dell'inizio del segmento TCP all'interno del flusso completo, a partire dall'Initial Sequence Number (ISN), negoziato all'apertura della connessione.

- Acknowledgment number [32 bit] - Numero di riscontro, ha significato solo se il flag ACK è impostato a 1, e conferma la ricezione di una parte del flusso di dati nella direzione opposta, indicando il valore del prossimo Sequence number che l'host mittente del segmento TCP si aspetta di ricevere.

- Data offset [4 bit] - Indica la lunghezza (in doppie word, da 32 bit) dell'header del segmento TCP; tale lunghezza può variare da 5 doppie word (20 byte) a 15 doppie word (60 byte) a seconda della presenza e della lunghezza del campo facoltativo Options.

- Reserved [4 bit] - Bit non utilizzati e predisposti per sviluppi futuri del protocollo; dovrebbero essere settati a zero.

- Flags [8 bit] - Bit utilizzati per il controllo del protocollo:

- CWR (Congestion Window Reduced) - se settato a 1 indica che l'host sorgente ha ricevuto un segmento TCP con il flag ECE settato a 1.

- ECE [ECN (Explicit Congestion Notification) -Echo] - se settato a 1 indica che l'host supporta ECN durante il 3-way handshake.

- URG - se settato a 1 indica che nel flusso sono presenti dati urgenti alla posizione (offset) indicata dal campo Urgent pointer. Urgent Pointer punta alla fine dei dati urgenti;

- ACK - se settato a 1 indica che il campo Acknowledgment number è valido;

- PSH - se settato a 1 indica che i dati in arrivo non devono essere bufferizzati ma passati subito ai livelli superiori dell'applicazione;

- RST - se settato a 1 indica che la connessione non è valida; viene utilizzato in caso di grave errore; a volte utilizzato insieme al flag ACK per la chiusura di una connessione.

- SYN - se settato a 1 indica che l'host mittente del segmento vuole aprire una connessione TCP con l'host destinatario e specifica nel campo Sequence number il valore dell' Initial Sequence Number (ISN); ha lo scopo di sincronizzare i numeri di sequenza dei due host. L'host che ha inviato il SYN deve attendere dall'host remoto un pacchetto SYN/ACK.

- FIN - se settato a 1 indica che l'host mittente del segmento vuole chiudere la connessione TCP aperta con l'host destinatario. Il mittente attende la conferma dal ricevente (con un FIN-ACK). A questo punto la connessione è ritenuta chiusa per metà: l'host che ha inviato FIN non potrà più inviare dati, mentre l'altro host ha il canale di comunicazione ancora disponibile. Quando anche l'altro host invierà il pacchetto con FIN impostato la connessione, dopo il relativo FIN-ACK, sarà considerata completamente chiusa.

- Window size [16 bit] - Indica la dimensione della finestra di ricezione dell'host mittente, cioè il numero di byte che il mittente è in grado di accettare a partire da quello specificato dall'acknowledgment number.

- Checksum [16 bit] - Campo di controllo utilizzato per la verifica della validità del segmento. è ottenuto facendo il complemento a 1 della somma complemento a uno a 16 bit dell'intero header TCP (con il campo checksum messo a zero),dell'intero payload, con l'aggiunta di uno pseudo header composto da: indirizzo IP sorgente(32bit),indirizzo IP destinazione(32bit), un byte di zeri, un byte che indica il protocollo e due byte che indicano la lunghezza del pacchetto TCP (header + dati).

- Urgent pointer [16 bit] - Puntatore a dato urgente, ha significato solo se il flag URG è settato a 1 ed indica lo scostamento in byte a partire dal Sequence number del byte di dati urgenti all'interno del flusso.

- Options - Opzioni (facoltative) per usi del protocollo avanzati.

- Data - rappresenta il carico utile o payload da trasmettere cioè la PDU proveniente dal livello superiore.

Scaricare un file di testo mentre si è avviata la cattura dei pacchetti. Impostare il filtro "tcp" (in minuscolo). Impostare il doppio filtro "tcp.proto==80". In questo modo si selezionano i pacchetti trasferiti con il protocollo TCP e poi si selezionano quelli che hanno utilizzato la porta 80, cioè il server web.

individuare l'indirizzo IP del server che sta inviando il file.

individuare l'indirizzo IP e il numero di porta del computer che sta ricevendo il file.

individuare le tre fasi dell'handshake

quale elemento identifica un segmento come segmento SYN?

qual è il numero di sequenza del segmento TCP SYN che è utilizzato per inizializzare la connessione tra i due computer?

qual è il numero di sequenza del segmento SYN-ACK inviato dal client in risposta al segmento SYN?

cosa identifica questo segmento con SYN-ACK? quel è il valore del campo ACK?

analizzare la sequenza di trasmissione dei dati del file.

come viene individuato il segmento http POST?

qual è il numero di sequenza TCP?

individuare i successivi tre segmenti: quali sono i numeri di sequenza e qual è la loro dimensione?

Individuare, per ciascuno, il corrispondente messaggio ACK e indicare il valore dell'ACK number.

qual è la lunghezza di ognuno dei primi sei segmenti TCP?

mostrare un grafico:

selezionare un segmento TCP inviato dal server,

selezionare Statistics → TCP Stream Graph → Round Trip Time Graph.

Analizzare le differenze tra messaggio trasmesso e ricevuto, indicare il valore di RTT per i segmenti analizzati prima.

Determinare la dimensione minima del buffer che viene indicata come disponibile in grado di ricevere l'intera traccia

In questa trasmissione si è verificata la situazione di mancanza di spazio nel buffer ricevente che ha provocato un rallentamento della trasmissione?

Calcolare il throughput per questa connessione.